Vulnerabilidades en Servicios Gubernamentales: XSS e IDOR en Plataformas Fiscales

Introducción: Vulnerabilidades en Servicios Críticos

¡Hola a todos! Hoy vamos a analizar un descubrimiento preocupante: múltiples vulnerabilidades de seguridad en una plataforma digital gubernamental de servicios fiscales. Durante una auditoría de seguridad, identifiqué tres vulnerabilidades críticas que afectan la seguridad y privacidad de los ciudadanos.

Contexto del Descubrimiento

Las vulnerabilidades fueron encontradas en el sistema de asistencia virtual y gestión de documentos de una entidad gubernamental, servicios utilizados diariamente por ciudadanos para consultas administrativas y gestión de documentación oficial.

Vulnerabilidades Identificadas

🚨 Vulnerabilidad 1: XSS Reflejado en Chat

Descripción

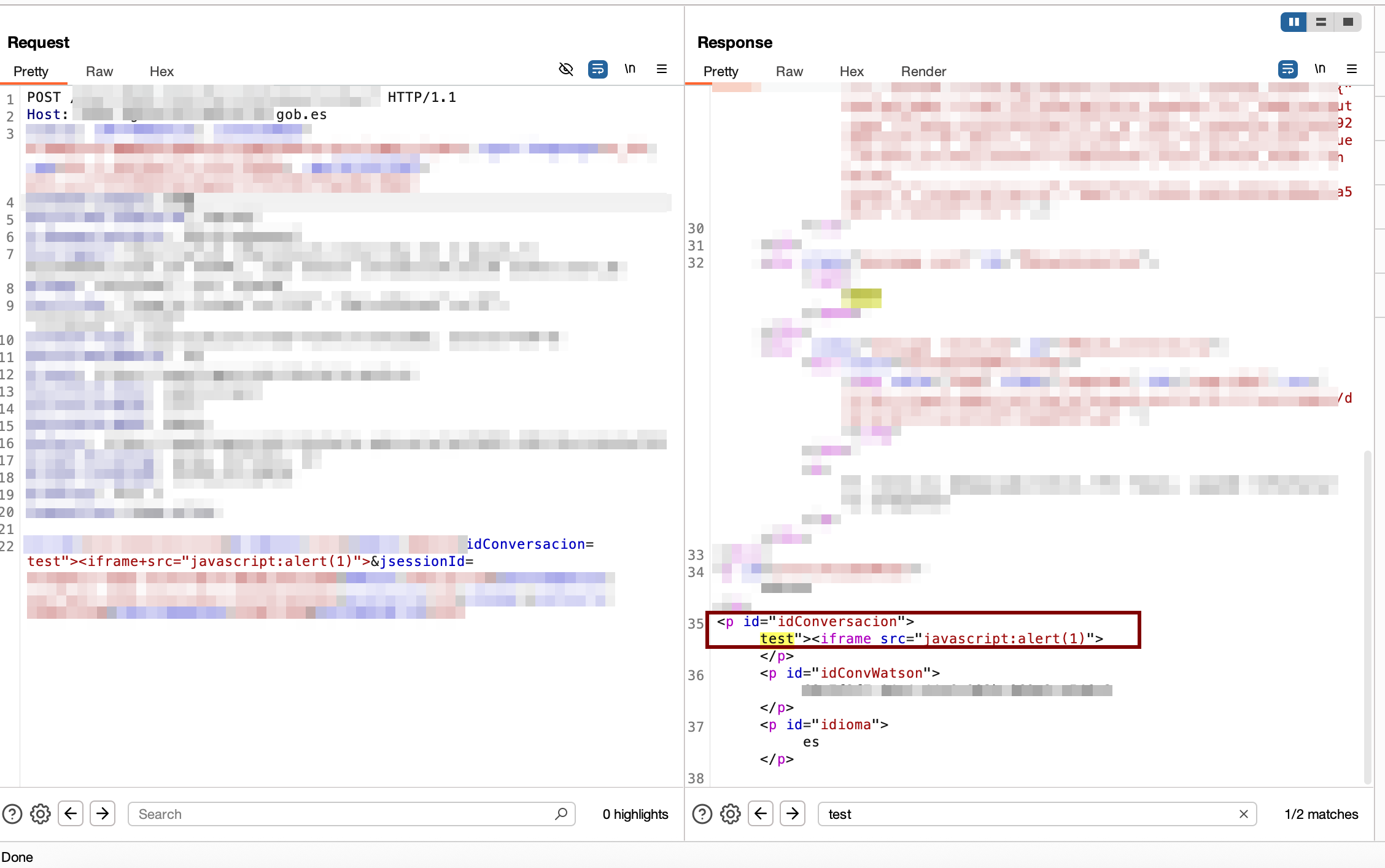

Cross-Site Scripting (XSS) reflejado en el parámetro de conversación.

Detalles Técnicos

- Endpoint afectado:

/path/to/assistant/controller - Parámetro vulnerable:

conversationId - Tipo: XSS Reflejado

- Método: POST

Payload de Ejemplo

conversationId=test"><iframe src="javascript:alert(1)">

Impacto

- Ejecución de JavaScript en el contexto del dominio oficial

- Posible robo de cookies y tokens de sesión

- Acceso no autorizado a datos sensibles del usuario

- Modificación del contenido de la página

🚨 Vulnerabilidad 2: XSS Reflejado en DetallePDF

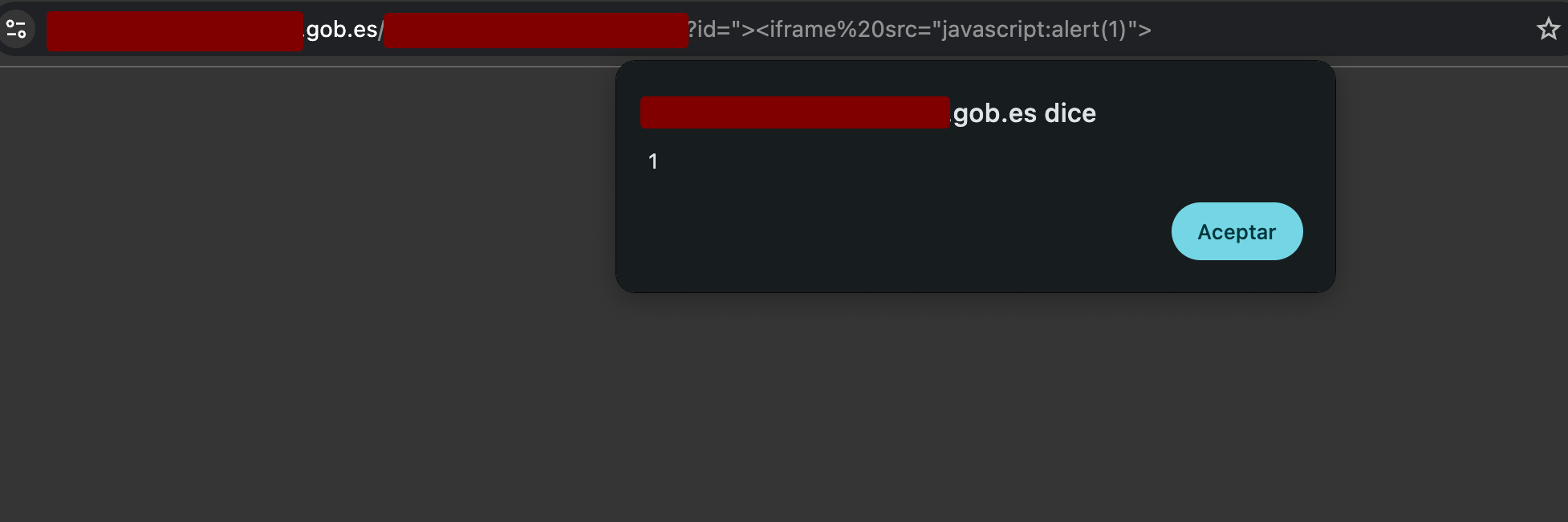

Descripción

Cross-Site Scripting (XSS) reflejado en el parámetro id.

Detalles Técnicos

- Endpoint afectado:

/path/to/document/handler - Parámetro vulnerable:

documentId - Tipo: XSS Reflejado

- Método: GET

URL de Ejemplo

https://example-gov-site.com/path/to/document/handler?documentId=<iframe src="javascript:alert(1)"

Impacto

Similar al anterior, pero con la ventaja adicional de poder ser explotado mediante GET, lo que facilita ataques de phishing y social engineering.

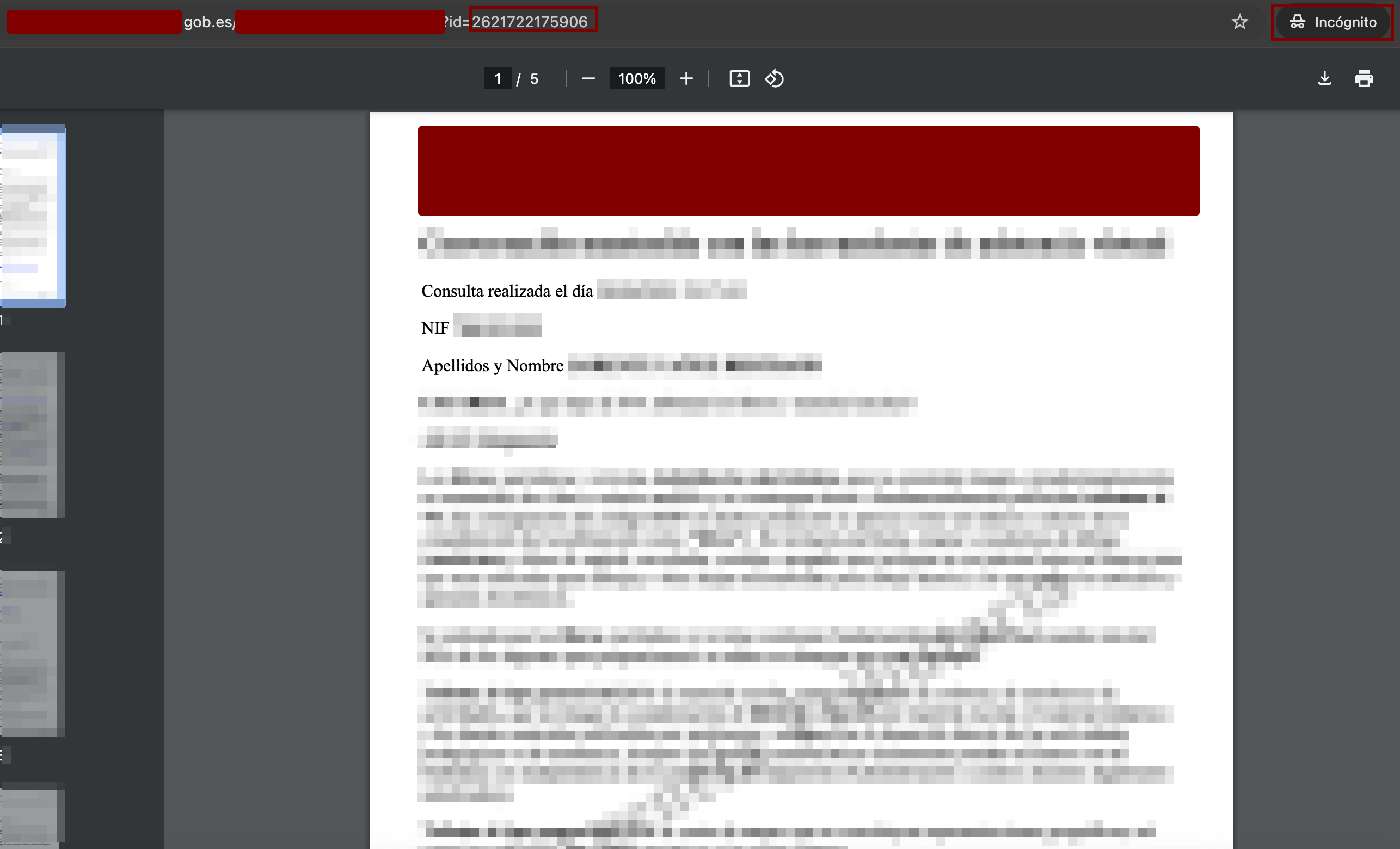

🚨 Vulnerabilidad 3: IDOR - Acceso a Conversaciones No Autorizadas

Descripción

Insecure Direct Object Reference (IDOR) que permite acceder a conversaciones privadas de otros usuarios mediante manipulación del parámetro ID.

Detalles Técnicos

- Endpoint afectado:

/path/to/document/handler - Parámetro vulnerable:

documentId(IDs secuenciales) - Tipo: IDOR (Unauthorized Access)

Ejemplo de Explotación

https://example-gov-site.com/path/to/document/handler?documentId=[INCREMENTAL_ID]

Datos Expuestos

- Nombre completo y número de identificación de ciudadanos

- Conversaciones completas con el asistente virtual

- Consultas administrativas específicas

- Fecha y hora de las interacciones

- Datos sensibles relacionados con gestiones oficiales

Ejemplo de Datos Expuestos

Información Personal Comprometida

En las pruebas controladas se pudo acceder a información como:

ID: [NÚMERO_ANONIMIZADO]

Apellidos y Nombre: [DATOS_PERSONALES_CENSURADOS]

Consulta realizada el día: [FECHA_ANONIMIZADA]

USUARIO: ¿Cómo se aplican los impuestos a productos educativos?

USUARIO: Métodos de pago disponibles para formularios oficiales

USUARIO: Consulta sobre regulaciones fiscales para reformas

Riesgos e Impacto

🎯 Para los Ciudadanos

Violación de Privacidad

- Exposición de datos fiscales personales

- Acceso no autorizado a consultas tributarias

- Revelación de información económica sensible

Riesgos de Seguridad

- Robo de identidad mediante NIF y datos personales

- Ingeniería social utilizando información tributaria real

- Fraude fiscal dirigido basado en datos obtenidos

🏛️ Para la Administración

- Pérdida de confianza ciudadana

- Incumplimiento de normativas de protección de datos

- Posibles sanciones regulatorias

- Compromiso de sistemas internos

Recomendaciones de Mitigación

🛡️ Recomendaciones Clave

Para la Organización

- Validación estricta de parámetros de entrada

- Escape de caracteres especiales

- Implementación de CSP robusto

- Verificación de autorización en endpoints

- Tokens anti-CSRF

// Ejemplo de mitigación

$id = htmlspecialchars($_POST['id'], ENT_QUOTES, 'UTF-8');

if (!isAuthorized($userId, $docId)) return error403();

Para Ciudadanos

- Revisar URLs antes de hacer clic

- Cerrar sesión tras el uso

- Monitorizar accesos personales

Conclusiones

Este caso demuestra la importancia de:

- Auditorías regulares en servicios públicos

- Formación en seguridad para desarrolladores

- Procesos de revisión robustos

La seguridad en servicios públicos digitales no es negociable. Es responsabilidad de las administraciones garantizar los más altos estándares de seguridad.

Este análisis se publica con fines educativos y de concienciación sobre la importancia de la seguridad en servicios públicos digitales.