Bypass de XSS Filter en Aplicación de Educación: Técnicas con SVG

Introducción: Análisis de Filtros XSS

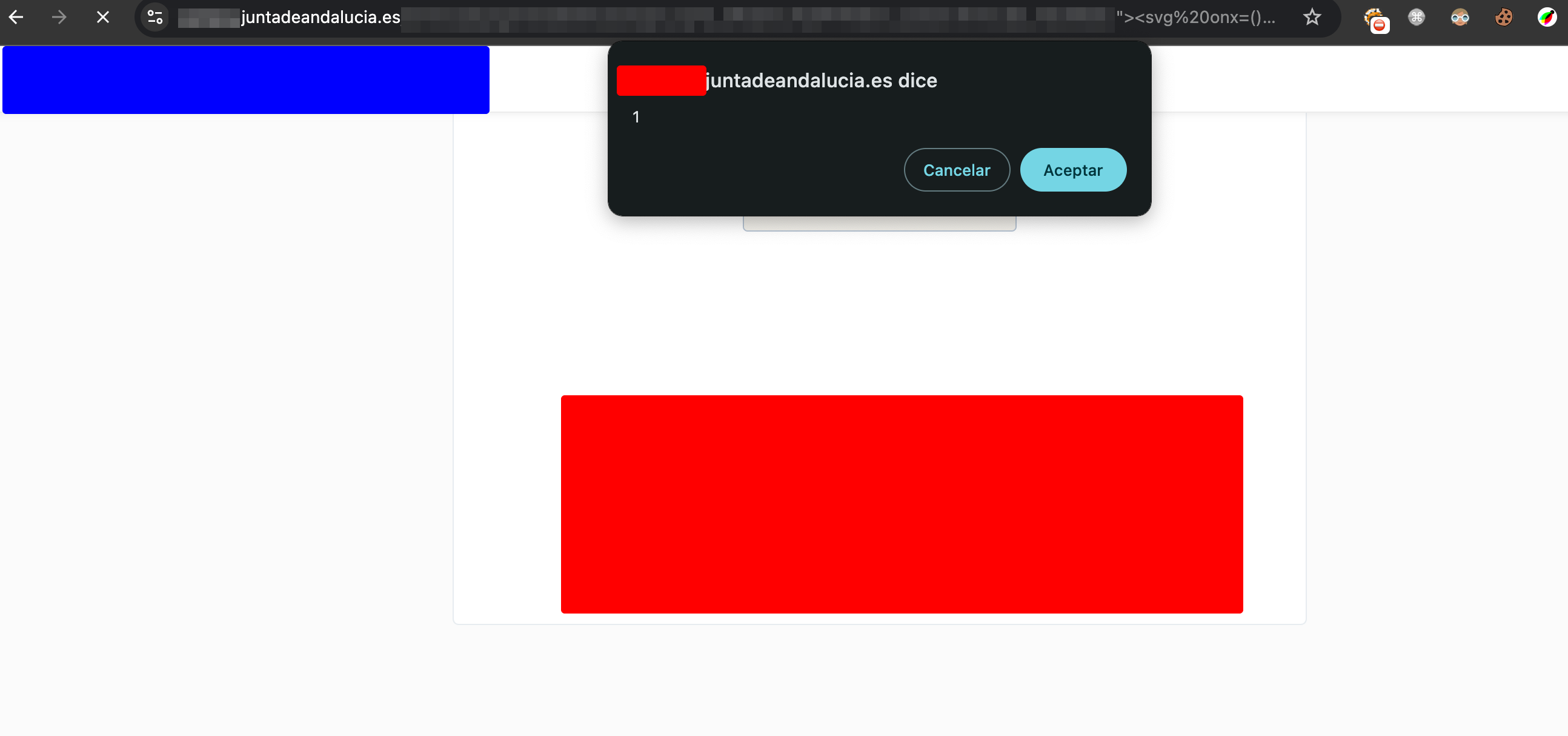

Durante una evaluación de seguridad, se identificó una vulnerabilidad de Cross-Site Scripting (XSS) en una aplicación web educativa de la Junta de Andalucía que implementaba un filtro de seguridad para prevenir este tipo de ataques. Sin embargo, este filtro presentaba limitaciones que permitían su bypass mediante técnicas específicas.

El Filtro XSS Detectado

La aplicación implementaba un sistema de filtrado que detectaba patrones comunes de XSS. Cuando se intentaba inyectar código malicioso, el sistema respondía con un error detallado:

Estado HTTP 500 – Internal Server Error

Tipo Informe de Excepción

mensaje Ha sucedido una excepción al procesar la página JSP

java.lang.SecurityException: Posible intento ataque XSS: "><img src=test >

Análisis del Sistema de Filtrado

El stack trace reveló información valiosa sobre la implementación:

sadiel.cec.xss.XSSManager.comprobarAtaqueXSS(XSSManager.java:56)

sadiel.cec.xss.ParametrosPeticionXSS.comprobarAtaque(ParametrosPeticionXSS.java:84)

sadiel.cec.xss.XSSFilter.doFilter(XSSFilter.java:52)

Esta información indica que:

- El filtro está implementado como un

Filterde servlet Java - Utiliza un componente

XSSManagerpara la detección - Procesa todos los parámetros de la petición HTTP

Técnica de Bypass: Elementos SVG

El Payload Exitoso

El bypass se logró utilizando elementos SVG (Scalable Vector Graphics) con event handlers no convencionales:

<svg onx=() onload=(confirm)(1)>

¿Por Qué Funciona Este Bypass?

- Elemento SVG: Los elementos SVG son HTML5 válido y menos común en listas negras

- Event Handler No Estándar:

onx=()es un atributo que no dispara eventos, pero confunde al parser - Handler Principal:

onload=(confirm)(1)utiliza sintaxis de JavaScript válida pero poco común - Parentheses vs Quotes: El uso de paréntesis en lugar de comillas puede evadir ciertos filtros

Análisis Técnico del Payload

// Payload desglosado:

<svg // Elemento HTML5 válido

onx=() // Atributo ficticio que puede confundir parsers

onload= // Event handler real que se ejecuta al cargar

(confirm)(1) // JavaScript válido: ejecuta confirm(1)

> // Cierre del elemento

Limitaciones de los Filtros Basados en Blacklist

Este caso demuestra las limitaciones comunes de los sistemas de filtrado XSS:

1. Dependencia de Patrones Conocidos

- El filtro detectaba

<img src=pero no<svg onload= - Se enfocaba en elementos HTML comunes

2. Parsing Incompleto

- No analizaba correctamente la sintaxis JavaScript alternativa

(confirm)(1)vsconfirm(1)- ambas sintaxis válidas

3. Falta de Contexto

- No consideraba el contexto HTML5 moderno

- SVG introdujo nuevos vectores de ataque

Recomendaciones de Seguridad

Para Desarrolladores:

- Whitelist sobre Blacklist: Permitir solo contenido específicamente autorizado

- Context-Aware Encoding: Codificar según el contexto (HTML, JavaScript, CSS, etc.)

- Content Security Policy (CSP): Implementar CSP para mitigar XSS

- Validación del Lado Servidor: Nunca confiar solo en validación cliente

Para Administradores de Sistemas:

- WAF Actualizado: Mantener reglas de Web Application Firewall actualizadas

- Logging Detallado: Registrar todos los intentos de bypass para análisis

- Testing Regular: Realizar pruebas de penetración periódicas

Impacto y Responsabilidad

⚠️ Nota Importante: Este análisis se presenta con fines educativos y de investigación únicamente. El reporte fue realizado siguiendo principios de divulgación responsable y las vulnerabilidades fueron reportadas a través de canales oficiales.

Conclusiones

Este caso ilustra la importancia de:

- Implementar filtros robustos que consideren vectores de ataque modernos

- No depender únicamente de blacklists para filtrado de contenido

- Mantener actualizadas las defensas contra nuevas técnicas de bypass

- Realizar auditorías regulares de sistemas de seguridad

Los filtros XSS basados en patrones simples son insuficientes contra atacantes que comprenden las limitaciones de estos sistemas. Es fundamental adoptar un enfoque de defensa en profundidad que combine múltiples técnicas de mitigación.

Este análisis se publica únicamente para fines educativos y de investigación en seguridad web. Toda actividad de testing fue realizada bajo principios éticos y de divulgación responsable.